Der Krieg in der Ukraine ist eine humanitäre Katastrophe, die Menschenleben kostet und die globale Welt bedroht. Dazu gehört auch die Sicherheit der digitalen Welt. Die IT-Bedrohungslage steht seitdem russischen Angriff auf die Ukraine auf dunkelrot. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat Unternehmen, Organisationen und Behörden dazu aufgerufen, ihre IT-Sicherheitsmaßnahmen auszuweiten. Neben einer erhöhten Wachsamkeit wird unter anderem empfohlen, eine 24/7 Rufbereitschaften einzurichten, Krisenstäbe aufzustellen und wenn möglich die Fernzugriffe auf Firmencomputer zu beschränken.

Hinsichtlich ihrer IT-Assets können und müssen Unternehmen jedoch noch mehr tun. Es gilt, mögliche Risiken im Vorfeld zu erkennen und diese proaktiv zu managen – und zwar bevor es zum Ernstfall kommt. Grundvoraussetzung dafür ist eine umfassende und auf Daten basierende Sichtbarkeit von Hardware, Software, SaaS und Cloud im Unternehmen. Denn nur wer seine IT-Landschaft kennt, kann sie auch vor Angreifern verteidigen.

Doch von welchen Risiken sprechen wir überhaupt? Nun, im Zusammenhang mit dem Ukraine-Russland-Konflikt stehen IT- und Compliance-Manager gleich in mehrerer Hinsicht vor Herausforderungen.

1. Über welche IT-Assets in Russland verfügt mein Unternehmen?

Russland ist derzeit ein Embargo-Land. Die EU, USA und andere Partnerländer haben in mehreren Tranchen harte Wirtschafts- und Finanzsanktionen gegen Russland beschlossen. Tech-Riesen wie Google, Microsoft und Intel haben bereits angekündigt, ihre Geschäfte in Russland einzustellen. Auch Zahlungs- und Kreditkartenanbieter wie Paypal, Mastercard und Visa haben ihre Dienste mittlerweile gestoppt.

Um den über Russland verhängten Sanktionen folgen zu können, müssen Unternehmen zunächst einmal wissen, welche Assets sich überhaupt in Russland befinden. In Sachen IT-Assets betrifft dies unternehmenseigene Computer, Rechenzentren und Server, die in Russland von Mitarbeitern oder Partnern genutzt werden.

Zudem gilt es zu klären, welche Software auf diesen Geräten läuft. Für das Lizenzmanagement und die Compliance muss zum Beispiel klar sein, welche Lizenzen vorliegen und wie groß der Spielraum hinsichtlich der Nutzungsrichtlinien ist. Fällt die Lizenz beispielsweise unter ein global geltendes Enterprise-Agreement kann sie auf einen anderen Mitarbeiter im Unternehmen übertragen und damit weiter genutzt werden. Unterliegt die Lizenz jedoch standort- bzw. gerätespezifischen Einschränkungen, bleibt IT-Managern oft nichts anderes übrig, als diese Lizenzen abzustoßen (True Down).

2. Welche russische Software läuft im Haus?

Auch Unternehmen, die über keine Beteiligungen in Russland verfügen, sollten ihre IT-Umgebung einer gründlichen Prüfung unterziehen. Besonders kritisch sind Anwendungen zu sehen, die russischer Herkunft sind. Das hat zwei Gründe: Zum einen, weil das Geschäftsverhältnis zum russischen Anbieter eventuell sanktionsbedingt beendet werden muss. Zum anderen, weil die berechtigte Sorge besteht, dass die Anwendungen von russischen Hackern für Angriffe ausgenutzt werden könnten. Der Cyberangriff auf SolarWinds sowie dessen massive Auswirkungen auf tausende Firmen weltweit ist hier vielen noch allzu präsent.

Die Devise lautet momentan: „Better safe than sorry!“ So warnt Von der Antivirensoftware gehe ein erhebliches Risiko aus, da es systembedingt über weitreichende Berechtigungen verfüge und in der Regel eine dauerhafte, verschlüsselte und nicht prüfbare Verbindung zu Servern des Herstellers unterhalte. Staatlich instrumentalisierte Angriffe sowie Spionageaktivitäten über die Software können daher nicht ausgeschlossen werden. Konkret empfahl das BSI, die Kaspersky-Anwendungen durch alternative Produkte zu ersetzen.

3. Wie sicher ist meine IT-Umgebung?

Unabhängig davon, ob ein Unternehmen in Russland operiert oder ob es IT-Assets aus Russland bezieht, ist die IT-Sicherheitslage prekär. Der Cyberwar zwischen Russland und dem Westen hält an. Daher sollte jede Organisation ihre Sicherheitsmaßnahmen hochfahren und einen genauen Blick auf ihre IT-Assets werfen. Wie steht es mit dem Support-Lebenszyklus (End-of-Life (EOL) oder End-of-Service (EOS)) von Anwendungen und Geräten? Wo finden sich Vulnerabilities? Wo sind Upgrades und Patches nötig? Welche Sicherheitslücken müssen noch geschlossen werden?

Hier ist der Handlungsbedarf oft höher als gedacht. Nicht nur unbedarfte Privatanwender, auch viele Unternehmen und Behörden setzen teilweise noch uralte Computer, Betriebssysteme und Anwendungen ein, die schon lange kein Sicherheitsupdate mehr gesehen haben. Nach einem Report von Flexera finden sich in zwei Dritteln (67%) der Unternehmen noch Hardware, die bereits ihr EOL/EOS erreicht hat. Auf Software-Seite sind in es sogar noch 73% der Unternehmen.

Flexera One kann helfen

Wer bei diesen Fragen auf automatisierte IT-Asset-Management und Discovery-Tools zurückgreifen kann, hat bereits viel gewonnen. Denn der erste Schritt für die IT-Sicherheit muss immer lauten: Einsicht gewinnen und Überblick behalten.

Flexera One tut genau das. Die Management-Plattform visualisiert den gesamten IT-Bestands – von On-Premise über SaaS bis hin zur Cloud. Die holistische und zentrale Sicht auf alle IT-Assets ermöglicht es IT-Managern, Einblicke zu gewinnen und diese „Intelligence“ in für die IT-Praxis verwertbare Aktionen umzuwandeln. Das kann im Rahmen der IT-Sicherheit das schnelle und zielgenaue Aufdecken von Risiken sein, aber auch die Optimierung des technologischen Mehrwerts von IT-Assets oder die effektive Kostenkontrolle rund um SaaS und Cloud.

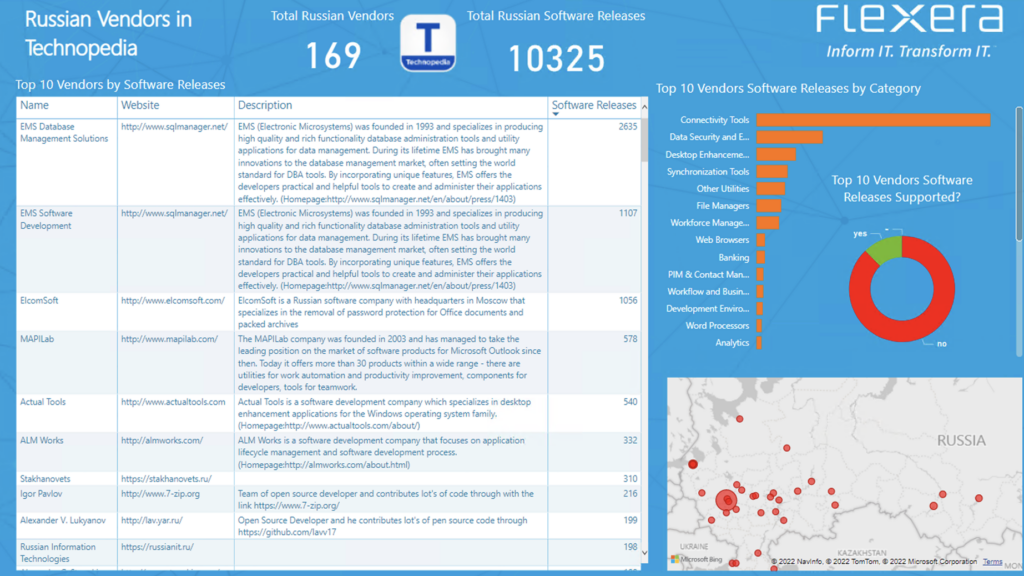

Die IT-Transparenz in Flexera One baut dabei auf Technopedia auf – der weltweit vertrauenswürdigsten und größten Quelle für Hardware- und Software-Produktdaten auf dem Markt mit derzeit mehr als 250 Millionen Datenwerten. Hier sind alle Informationen enthalten, die für das smarte Management von IT-Assets nötig sind, angefangen von Spezifikationen bis hin zu aktuellen EOL/EOS-Daten. Der IT-Katalog wird kontinuierlich kuratiert und bietet umfassende Marktdaten von über 4,8 Millionen Hardware- und Softwareprodukten.

Zusätzlich etabliert die Technopedia-Taxonomie eine einheitliche Sprache für IT-Systeme, sodass die CMDB und andere angebundene Drittsysteme von einer erheblich verbesserten Datenqualität profitieren.

So funktionierts in der Praxis

Mit Flexera One und Technopedia können Unternehmen auch besser die Fragen zu IT-Risiken im Zusammenhang mit dem Krieg zwischen Russland und der Ukraine beantworten.

Die kontextualisierten Daten ermöglichen es zum Beispiel, die in Russland eingesetzten IT-Assets schnell und sicher ausfindig zu machen. Dazu werden neben technischen Daten (z. B. Hostname, Seriennummer, IP-Adresse) auch Stammdaten verwendet, die den einzelnen Geräten und Anwendungen zugeordnet sind und Auskunft über Lokation, Kostenstelle und Organisationeinheit geben. Auch netzwerkseitig lassen sich Geräte in der Regel auf lokale und regionale Gebiete eingrenzen.

Der umfassende Datenkontext erlaubt es zudem, intern genutzte russische Software aufzuspüren. Kaspersky ist zwar der bekannteste, längst aber nicht der einzige russische Softwareanbieter am Markt. Wer wissen will, welche russische Software im Unternehmen läuft, kann in Flexera One gezielt seine IT-Assets nach Hersteller/Publisher filtern und damit den Umfang an installierter russischer Software auf Knopfdruck ermitteln (siehe Screenshot unten).

Darüber hinaus stellt Flexera One detaillierte Berichte zu jedem potenziell gefährlichen IT-Asset zur Verfügung. Dabei werden die Reports zusätzlich mit Marktdaten aus Technopedia angereichert (z. B. EOL/EOS-Angaben). Threat Scores und Vulnerability Advisories helfen zusätzlich die Sicherheitslage zu bewerten, Prioritäten bei Upgrades festzulegen und die Planung einschließlich der Supportkosten zu koordinieren.

Eine globale Sichtbarkeit der gesamten IT-Landschaft ist für all diese Sicherheitsvorkehrungen Grundvoraussetzung. Die IT-Infrastruktur ist an sich schon gnadenlos komplex. Wenn zusätzliche Bedrohungen für die IT-Sicherheit auftauchen, ist der Einblick in alle IT-Assets unverzichtbar. Flexera One unterstützt IT-Verantwortliche, schnell und zuverlässig an Informationen zu kommen und diese für ihre Entscheidungen heranzuziehen. Das gilt im täglichen IT-Betrieb genauso wie in der derzeitigen Ausnahmesituation.