Warum kümmern sich Unternehmen noch immer nicht um das Patchen unsicherer Software und öffnen damit ihre virtuellen Türen für Hacker?

Seit Beginn der Covid-19-Krise Anfang 2020 hat sich gezeigt, dass die Pandemie auch Auswirkungen auf die Cybersicherheit hat. Nahezu täglich liest man von neuen Ransomware-Angriffen, Datendiebstählen und Hacks durch Cyberkriminelle und staatliche Akteure.

Der Grund für dieses erhöhte Risiko ist die Tatsache, dass die meisten Unternehmen quasi von einem Tag auf den anderen eine Infrastruktur für das Arbeiten im Home-Office implementieren mussten, es aber an qualifizierten Experten und Programmen mangelt, um diese Herausforderungen zu bewältigen – insbesondere im Bereich der Sicherheit.

Schon vor 2020 haben wir gesehen, dass Angriffe von Cyberkriminellen immer ausgereifter und schneller vonstattengehen. Die Motivation ist hoch, da der Markt riesig ist. Aber seit Beginn der Pandemie hat sich die Angriffsfläche fast verdoppelt, und das macht die Sache noch rentabler.

Tatsächlich dauert es viel länger, Sicherheitslücken zu schließen, als Hacker für deren Ausnutzung benötigen. Von dieser Lücke profitieren Hacker, wenn es darum geht, Unternehmen anzugreifen.

Unternehmen kommen also nicht umhin, ausgereifte Prozesse für den Umgang mit Softwareschwachstellen und das Patchen ihres Softwarebestands zu implementieren und so für einen dauerhaften Schutz zu sorgen.

Die Vorteile liegen auf der Hand:

- Schließen von Einfallstoren für Cyberkriminelle

- Erhöhung der allgemeinen Sicherheit

- Compliance mit Regeln und Vorschriften der Branche

- Schutz von Daten

- Keine Unterbrechungen

- Keine Ransomware

Einige Zahlen:

- Mehr als 65 % der Unternehmen weltweit nutzen Software mit kritischen Sicherheitslücken.

- Nicht gepatchte Sicherheitslücken sind die Ursache für 1 von 3 Sicherheitsverletzungen weltweit.

- Ca. 20.000 mehr offengelegte Schwachstellen als je zuvor (durchschnittlich 50 CVEs pro Tag)

- 57 % der Schwachstellen mit Kritikalitätsbewertung „hoch“

- 68 % der Schwachstellen erfordern keine Benutzerinteraktion

- rund 4.000 extrem kritische Schwachstellen. Geringe Komplexität + keine Berechtigung erforderlich + keine Benutzerinteraktion + hohe Vertraulichkeit

- 67,8 % der Assets haben mindestens 1 CVE mit CVSS 4 oder höher (PCI-DSS)

- Die Zahl der Sicherheitsverstöße ist im letzten Jahr von 38 % auf 43 % gestiegen – und das trotz der Tatsache, dass Unternehmen ihr IT-Sicherheitsbudget in zwei Jahren fast verdoppelt haben.

- Nur durchschnittlich 20 % der Unternehmen betrachten sich selbst als Experten auf dem Gebiet der Cybersicherheit.

Risikofenster

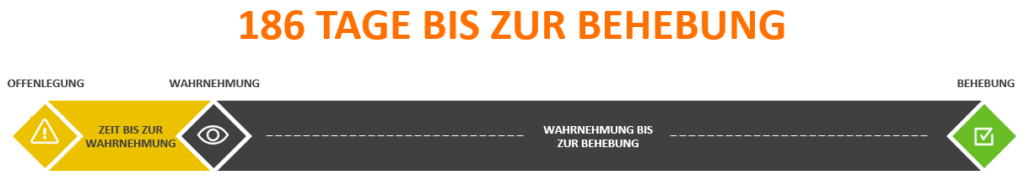

Wir bezeichnen das Einfallstor, durch das Hacker Schwachstellen ausnutzen können, auch als Risikofenster. Es besteht aus zwei Elementen: die Zeit der Offenlegung bis zur Wahrnehmung (gelber Abschnitt) und die Zeit von der Wahrnehmung bis zur Behebung (schwarzer Abschnitt).

- Das erste Element ist die Zeit, die vom Bekanntwerden einer Schwachstelle durch einen Anbieter bis zu dem Zeitpunkt vergeht, an dem Sie davon erfahren.

- Das zweite Element ist die Zeit, die ab dem Erhalt dieser Information, in der der Zusammenhang mit Ihrer Umgebung hergestellt und der Prozess zur Behebung der Schwachstelle in Gang gesetzt wird, verstreicht.

Es ist kein Geheimnis, dass Softwareschwachstellen eine der Hauptursachen für externe Angriffe darstellen und dass 99 % dieser Exploits bekannte Schwachstellen im Visier haben.

Unstrittig ist auch, dass Schwachstellen im Schnitt 30 Tage nach Bekanntwerden zum ersten Mal ausgenutzt werden. Allerdings wurden 12 % der Schwachstellen schon innerhalb von einer Woche (7 Tagen) ausgenutzt!

Das Problem ist, dass Unternehmen im Schnitt 186 Tage benötigen, um Schwachstellen zu beheben.

Cyber Essentials Plus

Ein sehr gutes Beispiel ist das britische NCSC (National Cyber Security Centre), das ein einfaches, aber wirksames, von der Regierung unterstütztes System entwickelt hat, das Ihnen dabei hilft, Ihr Unternehmen unabhängig von seiner Größe gegen viele gängige Cyberangriffe zu schützen. Das entsprechende Zertifizierungsprogramm heißt Cyber Essentials (Plus).

Eine der wichtigsten technischen Maßnahmen ist diese:

„Halten Sie Ihre Geräte und Software auf dem neuesten Stand.“

Dazu gehören:

- ein automatisierter Prozess zur Prüfung Ihrer Geräte und Software auf Softwareschwachstellen

- ein Prozess zur Erkennung, Meldung und Behebung von Schwachstellen mit einem CVSS-Score von 7 innerhalb von 14 Tagen Threat Intelligence Data hebt dies als ineffektiven Ansatz hervor. Daher empfehlen wir, es besser zu machen, indem Sie Bedrohungsinformationen einbeziehen.

Grund: Die Konzentration auf Schwachstellen mit CVSS 7 oder höher behebt nur etwa 50 % der Schwachstellen, die tatsächlich ausgenutzt werden. Die meisten Exploits werden mit CVSS zwischen 4 und 7 bewertet! - ein Patchmanagementprozess

Unternehmen sind sehr daran interessiert, diese Zertifizierung zu erhalten, um in Großbritannien Geschäfte tätigen zu können. Der Software Vulnerability Manager von Flexera ist der optimale Helfer!

Software Vulnerability Manager (SVM)

Ein ausgereifter Softwareschwachstellen-Managementprozess ist für Unternehmen entscheidend, um Risiken zu minimieren und die Sicherheit zu erhöhen.

Der Software Vulnerability Manager von Flexera ist die marktführende Lösung, die Unternehmen genau dabei unterstützt, indem sie Softwareschwachstellen in Windows-, Mac- und Red Hat Enterprise Linux-Systemen schnell bewertet, priorisiert und behebt.

Software Vulnerability Manager auf einen Blick:

- verfügbar als Cloud- oder On-Premise-Lösung

- Prüfung jedes Windows-, Mac- und Red Hat-Linux-Geräts durch Suche nach unsicherer und EOL-Software

- agentenbasierte, agentenlose oder SCCM-Suche in ocx-, exe- oder dll-Dateien (im Gegensatz zur Registry-Suche bei anderen Lösungen)

- detaillierte Berichte über jede unsichere oder EOL-Software (entweder bekannte Schwachstellen oder Bedrohungsinformationen)

- Nutzung des Marktführers Secunia Research für die genauesten Schwachstellen- und Bedrohungsinformationen (in Echtzeit), die in Advisories hinterlegt sind

- Mit diesen Informationen kann SVM automatisch melden, priorisieren und die erforderlichen Maßnahmen kommunizieren (Bereitstellung von Aktionsdaten und Patches).

- SVM verfügt über das größte Patch-Repository der Welt.

- Wenn Sie SCCM, Intune, WorkspaceOne oder WSUS verwenden, kann SVM sogar den Patchprozess für Sie automatisieren.

Alleinstellungsmerkmale:

- Secunia Research ist seit 2002 der Marktführer für Advisories zu Softwareschwachstellen.

- Unsere Forschung deckt rund 65.000 Produkte für Schwachstellen und Bedrohungen ab. Das ist deutlich mehr als jeder Mitbewerber.

- Produkte, die wir bislang nicht abdecken, werden innerhalb von 48‑72 Stunden hinzugefügt.

- größter Patchkatalog der Welt

Vergleich mit Mitbewerbern:

- schnellste Verfügbarkeit von getesteten und verifizierten Schwachstellendaten

- SVM verfügt über die größte Erkennungsdatenbank (zuverlässige dateibasierte Nachweise).

- SVM hat den größten Patchkatalog, wobei die meisten Patches von Drittanbietern stammen.

- SVM/SVR verwendet Daten von Secunia Research, dem weltweit größten Katalog für Schwachstellendaten.

- Der SVM lässt sich in Bereitstellungslösungen wie MS WSUS, SCCM, Intune, Altiris und WorkspaceOne integrieren.

- SVR verfügt über umfassende API-Funktionen und ist mit Drittanbieterlösungen wie ServiceNow und BMC integrierbar.