Lange Zeit war die IT-Sicherheit in Unternehmen fast so etwas wie das fünfte Rad am Wagen: Losgelöst von den anderen Abteilungen, wenig integriert in die täglichen Prozesse und mit anderen Prioritäten auf der Agenda. Oft bekam man den Eindruck, die IT-Sicherheit sei eher im Hintergrund tätig, während der Rest der IT die vermeintlich „wichtigen“ To-Dos erledigt.

So hat die IT Operation alle Hände voll zu tun, Anwendungen bereitzustellen, das Service-Desk zu betreuen, die Probleme der User zu lösen und die nächste Migration unternehmensweit umzusetzen. Lizenzmanager zerbrechen sich den Kopf über komplexe Nutzungsbedingungen der Softwareanbieter. Und die IT-Beschaffung rechnet nochmal den Kostenvorteil der Cloud durch. Ganz oben drüber müssen die CIOs wiederum die Finanzen im Griff halten und dafür gerade stehen, dass am Ende des Geschäftsjahres schwarze Zahlen stehen. Das Identifizieren und Patchen von Softwareschwachstellen wurde da eher als lästiges, aber notwendiges Übel angesehen. Und Risiken wurden mehr mit Umsatzeinbrüche oder Fehlinvestitionen in Verbindung gebracht – nicht mit einem potentiellen Hackerangriff.

Hackerangriffe sind CIO-Thema

Das hat sich geändert. Hacker greifen da an, wo es wirklich weh tut. Und ein Angriff auf die eigene IT-Infrastruktur ist mittlerweile keine Frage von ob, sondern von wann. Schwachstellen, die gehackt werden, haben unmittelbare Konsequenzen auf die Profitabilität eines Unternehmens, verursachen hohe Kosten und haben – wie der Ransomware-Angriff auf die US-Pipeline auf Colonial gezeigt hat – weitreichende wirtschaftliche Auswirkungen. Das Thema Cybersicherheit ist damit endgültig auch auf der C-Level angekommen.

Die Möglichkeiten von Cyberkriminellen sind beängstigend groß – von Malware, Social Engineering, Fehlkonfigurationen von Firewall oder Remote Desktop Protokollen bis zu Software Vulnerabilities. Gerade die Ausnutzung von bekannten, aber nicht gepatchten Softwareschwachstellen ist für Hacker besonders attraktiv. Zum einen ist der Aufwand für einen solchen Angriff dank der großen Anzahl an Exploit-Kits im Darknet verhältnismäßig gering. Zum anderen laufen diese Angriffe automatisiert ab. Tatsächlich gibt es ganze Pakete rund um Hacking-as-a Service im Netz zu kaufen. Vom Hacker, der rund um die Uhr im dunklen Keller einen Angriff vorbereitet, ist die Realität weit entfernt. Vielmehr greifen automatisierte Systeme und Bots auf Knopfdruck 17 Millionen Systeme auf einmal an, was die Erfolgsaussichten schon rein statistisch in die Höhe treibt.

Auf die Plätze, fertig, los: Wettrennen um die Sicherheit

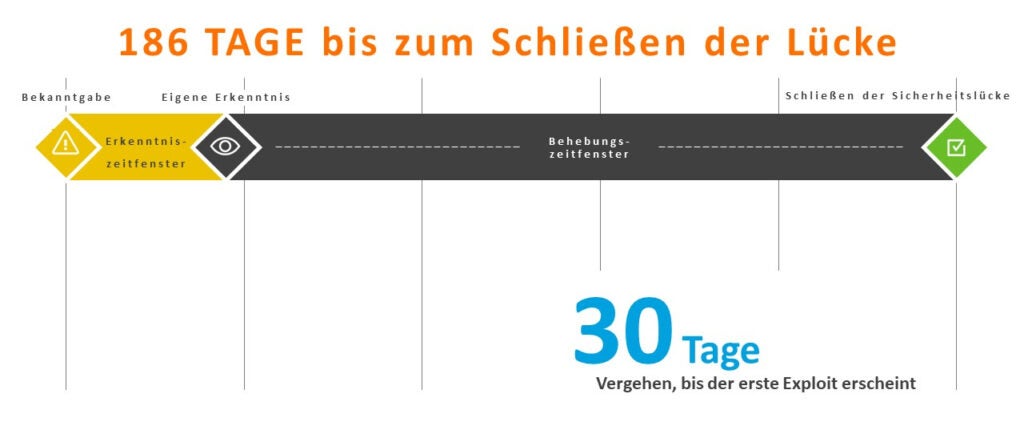

Mit dieser Automatisierung ist das ohnehin schon kleine Risikozeitfenster weiter geschrumpft. Dieses Fenster öffnet sich in dem Moment, in dem eine Schwachstelle bekannt gegeben wird. In der ersten Phase, dem Erkenntniszeitfenster, haben beide Seiten schwer zu tun: Im Unternehmen muss die IT Security die Schwachstelle prüfen und ihr Risiko bestimmen. Potenzielle Angreifer hingegen untersuchen, ob der Bug ausgenutzt werden kann und sich ein Angriff lohnt. Meist geht das Wettrennen dann zügig in die zweite Runde. Während die Sicherheitsexperten versuchen, die Schwachstelle schnellstmöglich über ein Software-Patch zu schließen, arbeiten die Angreifer an einem Exploit-Kit. In der Regel vergehen gerade einmal 30 Tage, bis der erste Exploit-Kit im Darknet erscheint. Wie lange dauert es aber, bis eine Sicherheitslücke geschlossen wird? Die Antwort: Im Schnitt 186 Tage. Theoretisch haben Hacker damit gut fünf Monate Zeit, um an ihren Angriffsplan zu feilen.

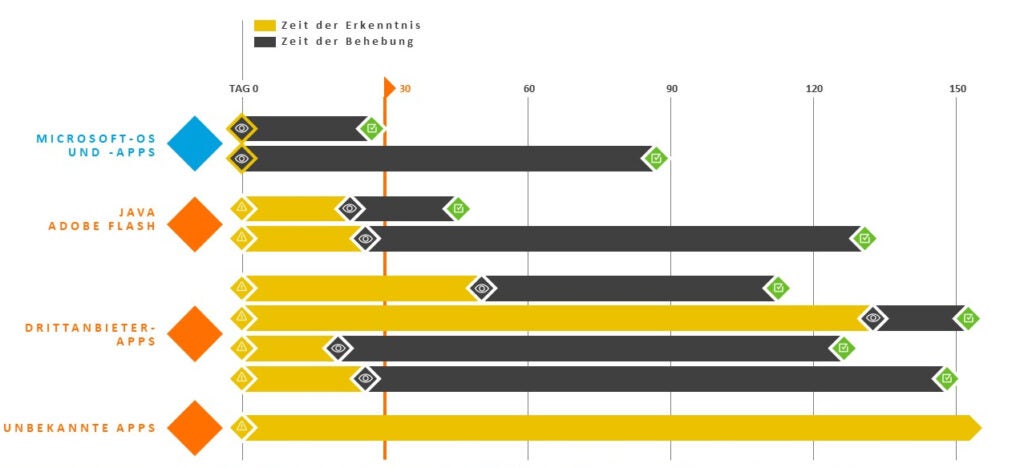

Das Ziel ist damit klar: Die IT-Sicherheit muss deutlicher schneller handeln, um Sicherheitslücken zu schließen, ehe es zu spät ist. Je mehr IT-Assets im Unternehmen vorhanden sind, desto schwieriger ist diese Aufgabe zu bewerkstelligen. Microsoft-OS und -Apps werden dank der Kontinuität von Patch Tuesday im Normalfall schnell und problemlos auf den neuesten Stand gebracht. Bei Drittanwender-Applikationen ist dies nicht immer der Fall. Updates müssen hier oft erst zeitaufwändig recherchiert werden. In manchen Fällen ist sogar der Kontakt zum Support-Desk eines Anbieters nötig. Fast unmöglich wird das Patchen von Anwendungen, wenn die IT Security gar nicht weiß, dass sie von Anwendern im Unternehmen genutzt werden (Stichwort Schatten-IT).

Anspruch vs. Realität: Von CVSS und der Gießkanne

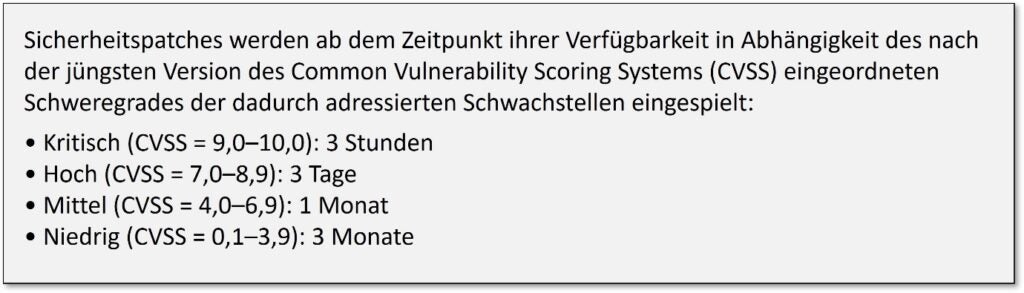

Wie gehen CIOs mit diesen offensichtlichen Mängel im Patchmanagement um? Sie orientieren sich oft und gern an Industriestandards der IT-Sicherheit, wie sie u.a. de BSI (Bundesamt für Sicherheit in der Informationstechnik) empfiehlt. Der BSI-Kriterienkatalog C5 legt zum Beispiel sehr hohe Standards fest: Schwachstellen mit einem hohen CVSS (Common Vulnerability Scoring System) von 9-10 müssen demnach innerhalb von nur drei Stunden behoben werden.

Oft greifen Unternehmen daher auf das Gießkannen-Prinzip zurück, indem sie sich einen fertigen Patchkatalog holen, und diesen automatisiert über ihre IT-Assets „ausschütten“. Allerdings gibt es hier keine Garantie, dass alle Sicherheitslücken damit tatsächlich geschlossen sind. Zusätzlich sind die Patchkataloge oft zu umfangreich und enthalten viele unnötige Daten, deren Roll-out unnötig viel Speicher, Testprozesse und Bandbreite kostet.

Das Erfolgskonzept heißt: Qualität statt Quantität. Statt die Masse auszurollen, muss die IT-Sicherheit eine Priorisierung vornehmen und sich auf das Wesentliche, d.h. tatsächlich kritische Schwachstellen, konzentrieren. Welche Schwachstelle Maßnahmen erfordert, hängt von mehreren Faktoren ab.

- Bedrohungsstufe (Threat Score)

Schwachstellen, die in der Praxis ausgenutzt werden können - Kritikalität

Schwachstellen, die das höchste Risiko darstellen, wenn sie ausgenutzt werden - Vertraulichkeit

Schwachstellen, die auf vertraulichen Geräten vorhanden sind - Häufigkeit

Schwachstellen, die auf den meisten Geräten vorhanden sind

So geht’s richtig: Software Vulnerability Management

Ein schnelles und zielgenaues Softwareschwachstellen-Management basiert auf umfangreichen Daten. Secunia Research von Flexera verifiziert und dokumentiert über 200.000 Schwachstellen im Jahr. Die Analysten sammeln und kuratieren seit über 20 Jahren wichtige Informationen zu Schwachstellen in IT-Assets und verfügen damit über eine Datenbank, die mehr als 65.000 Softwareprodukte abdeckt. Dadurch lassen sich 95% der Schwachstellen innerhalb eines Tages analysieren, bewerten und proaktiv beheben.

Die Vulnerability Intelligence basiert auf unterschiedlichen Quellen. Im inhouse Team von Secunia Research forschen White Hats nach Schwachstellen. Metacrawler durchsuchen über 1.000 Quellen im Darknet. Hinzu kommen öffentlich zugängliche Datenbanken wie etwa NVD, NIST oder MITRE. Ein entscheidender Vorteil ist auch die langjährige und enge Beziehung von Flexera zu Softwareherstellern sowie den Kontakten innerhalb der Sicherheits-Community.

Ein Tag im Leben eines Secunia Research-Analysten

Pro Tag gehen beim Secunia Research Team über 300 Meldungen zu Softwareschwachstellen ein. 80 dieser Vulnerabilities sind tatsächlich relevant und werden in Form von CVEs (Common Vulnerabilities and Exposures) weitergeben. Zu 25 dieser relevanten Sicherheitslücken werden zusätzlich Advisories zur Verfügung gestellt, in der die Kritikalität jeder Schwachstelle unabhängig vom Hersteller erneut geprüft wird. Der objektive Blick normalisiert die Bewertungen und macht die Priorisierung über mehrere Softwareanbieter hinweg vergleichbar. Darüber hinaus werden täglich ca. 15 Advisories aktualisiert.

Durchgängiger Prozess, angepasst auf die eigenen IT

Die Secunia Research Datenbank ist das Herzstück des Software Vulnerability Managers. Die Vulnerability Intelligence wird jedoch immer auf die jeweiligen Sicherheitsanforderungen und die IT-Umgebung von Unternehmen angepasst. Nur dadurch hat die Bewertung, Priorisierung und Behebung von Softwareschwachstellen auch einen echten Mehrwert.

- Anwender sehen genau, welche Schwachstellen auf welchem Gerät und System im Unternehmensnetzwerk zu beheben sind. Die proprietäre Scantechnologie ist nicht invasiv und erkennt EXE-,DLL- und OCX-Dateien unabhängig vom Installationspfad.

- In Smart Groups können IT-Verantwortliche Ergebnisse filtern und nach eigenen Kriterien gruppieren. Schwarze Schafe lassen sich beispielsweise über einen definierten Systemscore (Threat Score, Kritikalität) in eine Gruppe aufnehmen. Systeme mit ähnlichen Patchrichtlinien können zusammengefasst werden, um verantwortliche Teams automatisch mit einer Smart-Notification zu informieren.

- Letztendlich heißt es, die Schwachstellen nicht nur zu managen, sondern auch zu beheben. Flexera Software Vulnerability Manager stellt hier den größten Patchkatalog der Welt bereit, wobei die meisten Patches von Drittanbietern stammen. Das Paketierungssystem vereinfacht die Konfiguration von Patches. Patchtemplates ermöglichen es, Konfigurationen zu speichern, um wiederholbare Aktivitäten zu automatisieren und zu optimieren. Dank der Abo-Funktion lassen sich Patches bei einem neuen Update automatisch in der Pilot-Umgebung verteilen. Diese wird bereitgestellt und kann in der Kundenumgebung getestet werden. Das spart Zeit und beschleunigt Prozesse.

- Schließlich bietet der Software Vulnerability Manger noch umfassende Möglichkeiten des Reportings. Die Berichte können individuell angepasst und verschiedenen Teams über entsprechende Berechtigungen bereitgestellt werden.

Pool-Position mit intelligenter Automatisierung

Wenn Hacker die Angriffe auf Softwareschwachstellen automatisieren, ist es höchste Zeit, dass auch die IT-Sicherheit zum Automatisierungshebel greift. Ziel ist es ja, die Zeit bis zur Behebung zu verkleinern. Für die Automatisierung können dieselben Kriterien genutzt werden, die auch bei der manuellen Handhabung von Patches gelten. Konfigurierbare Schwellenwerte basieren dann beispielsweise auf Kritikalität, Bedrohung oder CVSS-Scores. Die IT-Sicherheit gewinnt damit Zeit, sich auf komplexere Anwendungen zu konzentrieren, während der Autopilot Routineaufgaben übernimmt. Im Wettrennen gegen Angreifer, befindet sich die IT-Sicherheit damit in der Pool-Position.