Software Vulnerability Management (SVM) besteht nicht allein darin, Schwachstellen in Anwendungen und Systemen frühzeitig zu erkennen. Für Sicherheitsteams geht es vor allem auch darum, zu verstehen, welche Vulnerabilities tatsächlich ein Risiko für die eigene IT-Landschaft darstellen. Nur so lassen sich frühzeitig Gegenmaßnahmen ergreifen und Risiken im Patchmanagements proaktiv eindämmen.

Erfolgreiches SVM lässt sich in drei Phasen unterteilen:

- Bewerten: Identifizierung und Untersuchung von Schwachstellen sowie die Analyse potenzieller Gefahren für Unternehmen (Vulnerablity Intelligence)

- Eindämmen und Beheben: Testen, Paketieren und Ausrollen von Sicherheitsupdates, d.h. Patch-Management

- Überprüfung: Kontrollieren der Wirksamkeit von Patches und weitere Techniken, um die potenzielle Angriffsfläche zu minimieren.

In der Praxis ist ein solcher ganzheitlicher Ansatz aus Risikoerkennung und Risikobewertung noch lange nicht die Norm. Vor allem die erste Phase bereitet vielen Sicherheitsteams nach wie vor Probleme. SVM-Tools helfen zwar den Überblick über aktuelle Bedrohungen zu behalten und melden automatisch, sobald bekannte Schwachstellen veröffentlicht werden. Oft endet dies jedoch in einer Flut aus Alerts, die mehr Chaos als Klarheit schaffen und viel Zeit für die Triage in Anspruch nimmt.

Die guten ins Töpfchen, die schlechten ins Kröpfchen

Jedes Jahr werden schätzungsweise 18.000 neue Schwachstellen bekannt – Tendenz steigend. Nicht alle gemeldeten Schwachstellen sind automatisch für jedes Unternehmen gleich relevant. Gartner schätzt, dass tatsächlich nur 6-10% der veröffentlichten Schwachstellen von Dritten ausgenutzt werden. Was noch kritischer ist: Die Mehrzahl der Schwachstellen, die in der Vergangenheit zu einem erfolgreichen Exploit geführt haben, wurden nur mit einem mittleren CVSS-Score versehen. Das Ergebnis: Die Schwachstellen rutschten auf der To-Do-Liste der IT-Sicherheit nach unten oder wurden sogar gänzlich ignoriert – mit verheerenden Konsequenzen.

Die Triage bzw. die Bewertung des Risikos von Software Vulnerabilities folgt in der Regel einem einfachen Ansatz. Kritische Assets, in der Cybersecurity auch als „Kronjuwelen“ bekannt, stehen ganz oben, während weniger kritische Assets erst nachgelagert und mit zeitlichen Abstand gepatcht werden. Diese Einteilung macht durchaus Sinn. Sie beruht aber in erster Linie allein auf internen Informationen und lässt Sicherheitslücken – wenn auch nur für einen Spaltbreit – offen. Für Cyberkriminelle und Hacker reichen aber schon wenige Zentimeter, um mit viel Ausdauer in zweit- oder drittrangige Systeme einzudringen, sich schrittweise vorzuarbeiten oder sich privilegierte Berechtigungen zu verschaffen.

Knackpunkt Vulnerability Intelligence

Wie lässt sich also die Risikoeinstufung verbessern? Die Antwortet lautet Threat Intelligence bzw. Vulnerability Intelligence. Damit sind detaillierte Informationen über spezifische Bedrohungen gemeint, die Unternehmen dabei helfen, die Risikolage besser einzuschätzen und relevante von nicht-relevanten Alerts zu unterscheiden. Je mehr Informationen, und je genauer die Vulnerability Intelligence an die individuellen Anforderungen der Unternehmens-IT angepasst wird, desto effektiver lassen sich Schwachstellen bewerten und priorisieren. Gemeldete Schwachstellen werden dabei anhand zusätzlicher, externer Daten verifiziert und priorisiert. Gleichzeitig müssen die Informationen in einem Format übermittelt werden, mit dem die zuständigen Teams arbeiten können. Auch mögliche Gegenmaßnahmen und Empfehlungen bei der Vorgehensweise sind im Ernstfall von unschätzbarem Wert.

Gefahrenkategorien – Extrem kritisch oder ungefährlich?

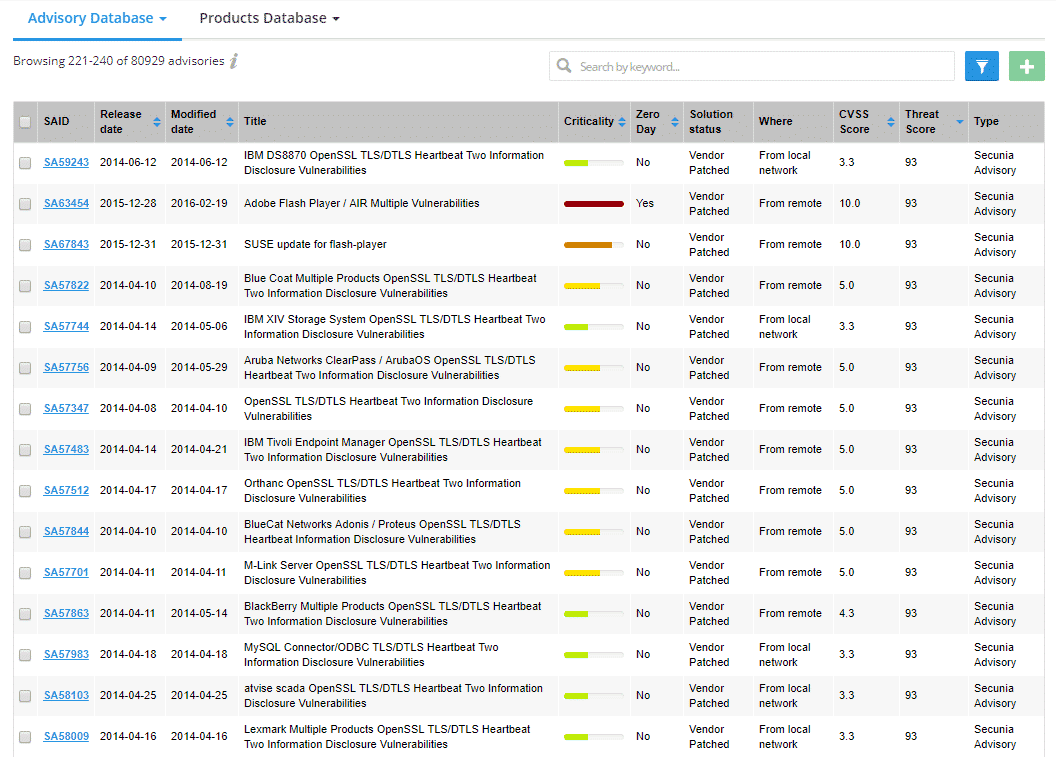

Eine gute Vulnerability Intelligence beurteilt Schwachstellen im Hinblick auf ihre Gefährlichkeit und erstellt sogenannte Vulnerability Advisories. Diese überprüfen und identifizieren Schwachstellen nicht nur, sondern ordnen sie einer Skala von 1 bis 5 zu – mit 1 für „nicht kritisch“ und 5 für „äußerst kritisch“. Die Gefährlichkeit einer Schwachstelle bemisst sich an verschiedenen Faktoren: der möglichen Auswirkung auf das Gesamtsystem, dem Angriffsvektor und den Möglichkeiten, sie zu beheben. Zudem ist entscheidend, ob die Schwachstelle ausgenutzt werden kann und dies bereits vor der Veröffentlichung eines Patches geschehen ist.

Richtig eingesetzt ermöglicht es Vulnerability Intelligence, den Zeitaufwand beim Beheben von Software-Schwachstellen auf ein Minimum zu reduzieren und damit das Team der IT-Sicherheit zu entlasten. Ressourcen kommen dort zum Einsatz, wo sie am dringlichsten gebraucht werden, während die Priorisierung der Patches auf fundierten Daten fußt statt dem Bauchgefühl oder einem internen und veralteten IT-Asset-Katalog folgt.

Um den Vulnerability-IQ von Unternehmen zu verbessern, hat Flexera seine Software Vulnerability Management-Lösung weiter ausgebaut. Das Threat Intelligence-Modul nutzt Machine Learning (ML) sowie KI und bezieht Bedrohungsdaten aus unterschiedlichen Repositories im Open, Deep und Dark Web bei seiner Bewertung von Sicherheitslücken mit ein. In Kombination mit Software Vulnerability Manager können Sicherheitsteam ihren Fokus ganz auf die Software-Schwachstellen richten, die auch tatsächlich eine Gefahr für das Unternehmen darstellen. Flexeras Software Vulnerability Research (SVR) liefert darüber hinaus einen tiefen Einblick in vorliegende Security Advisors sowie spezifische CVEs und zeigt nach welchen Kriterien eine Risikoeinstufung vorgenommen wurde. Damit erhalten Sicherheitsexperten in Unternehmen alle wichtigen Informationen, um effektive Maßnahmenpläne zu entwickeln und schnell und proaktiv zu handeln.

Der original englische Artikel Introducing: Threat Intelligence Module von Bob Kelly ist auf blog.flexera.com erschienen.