Software Vulnerability Manager

Proactive software vulnerability management and patch automation

Thousands of software vulnerabilities are introduced every year—a number that may be growing faster than your organization’s ability to keep pace. Identify, prioritize and publish patches to address more third-party security updates than any other solution.

Related Products / Solutions

View all productsDrive down risk with effective software vulnerability and patch management

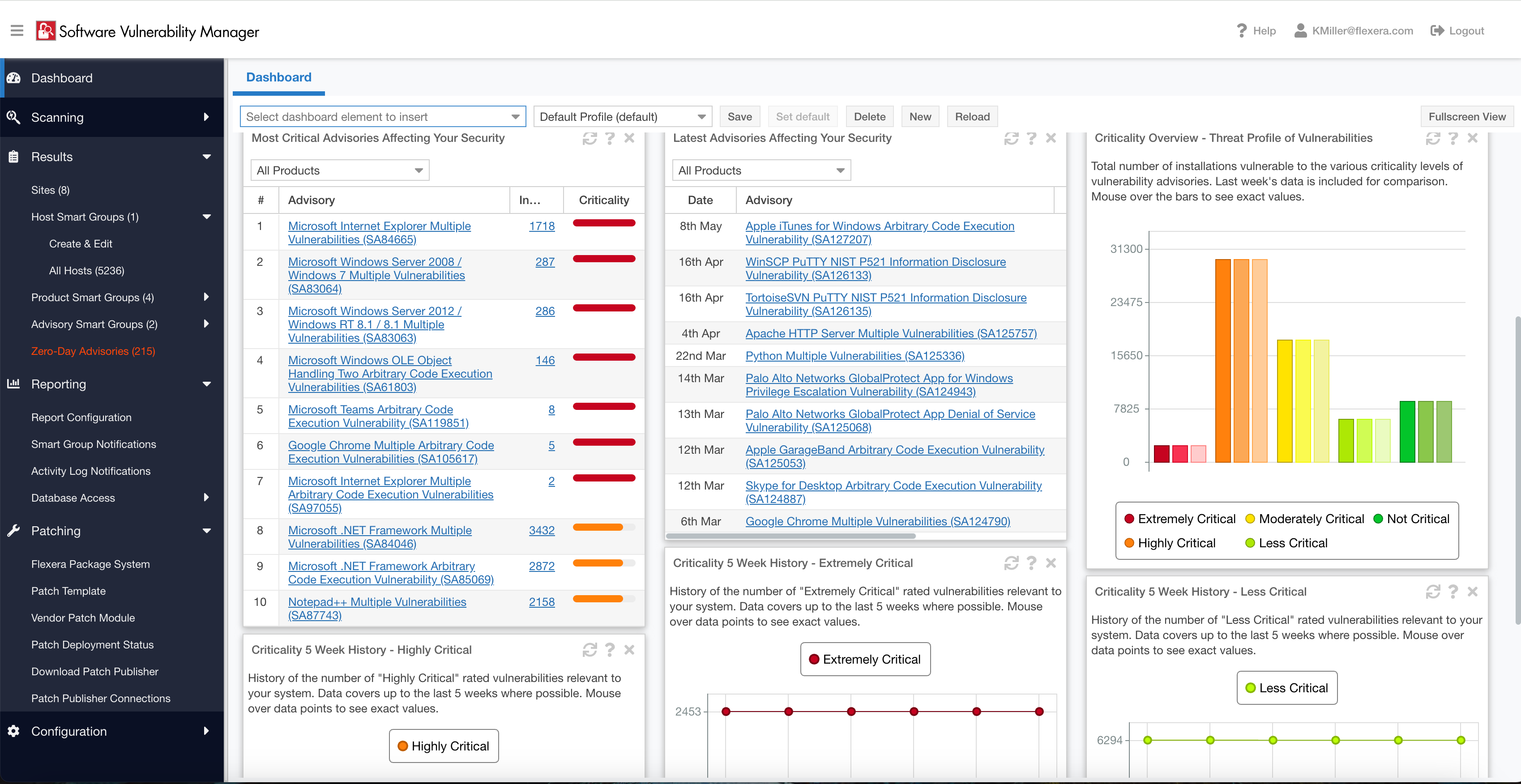

Effectively prioritize

Effectively prioritize

Prioritized patching

There’s a dangerous gap between the time when third-party software vulnerabilities are disclosed and when they're identified and patched. The volume and risk are too high to push all known patches as quickly as possible. Prioritize your patching efforts by leveraging industry-leading insights from Secunia Research.

Threat intelligence

Threat intelligence

Sharpen the focus of your vulnerability remediation

Prioritize vulnerability remediation activities with a focus on those most likely to be exploited with easy-to-use scoring built on machine learning, artificial intelligence and human curation from thousands of sources on the open, deep and dark web.

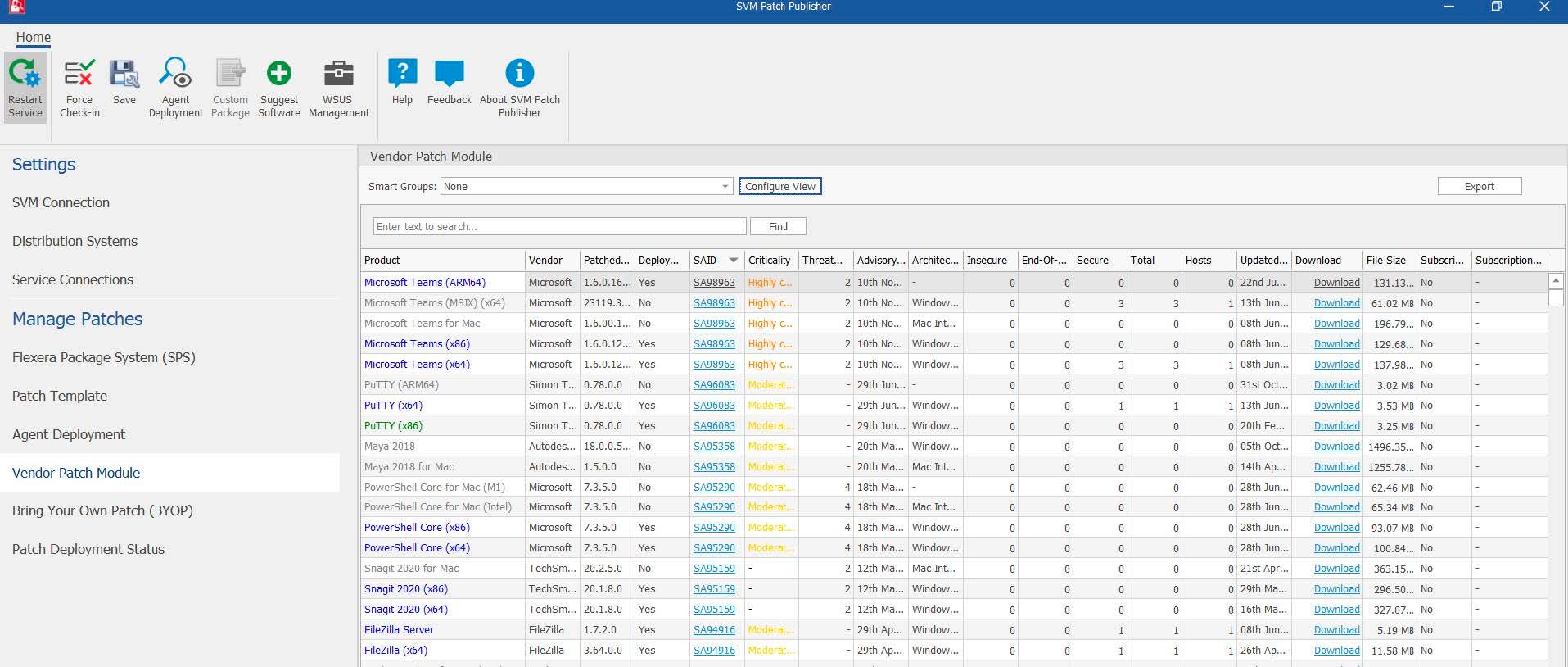

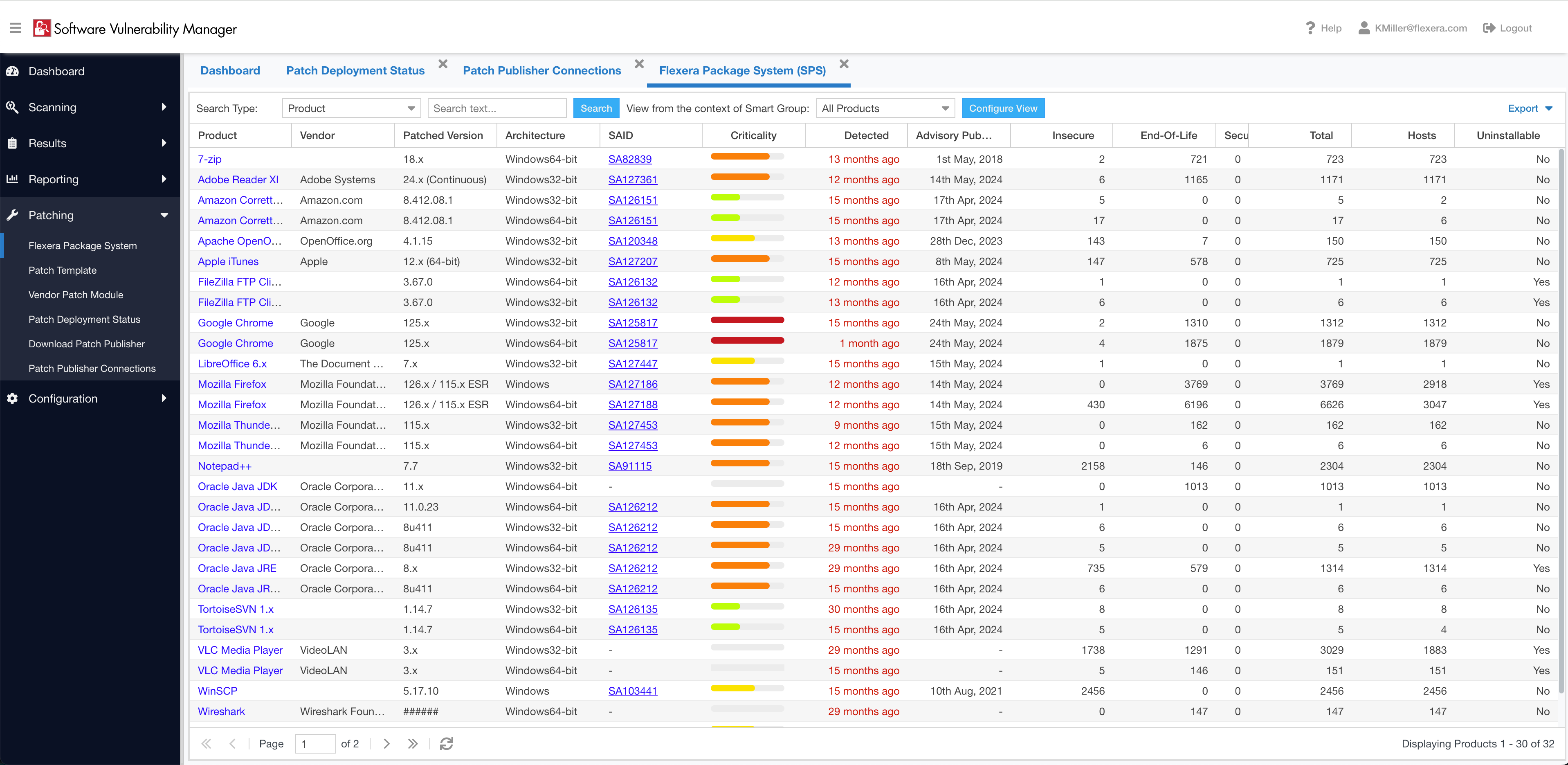

Unparalleled patching

Unparalleled patching

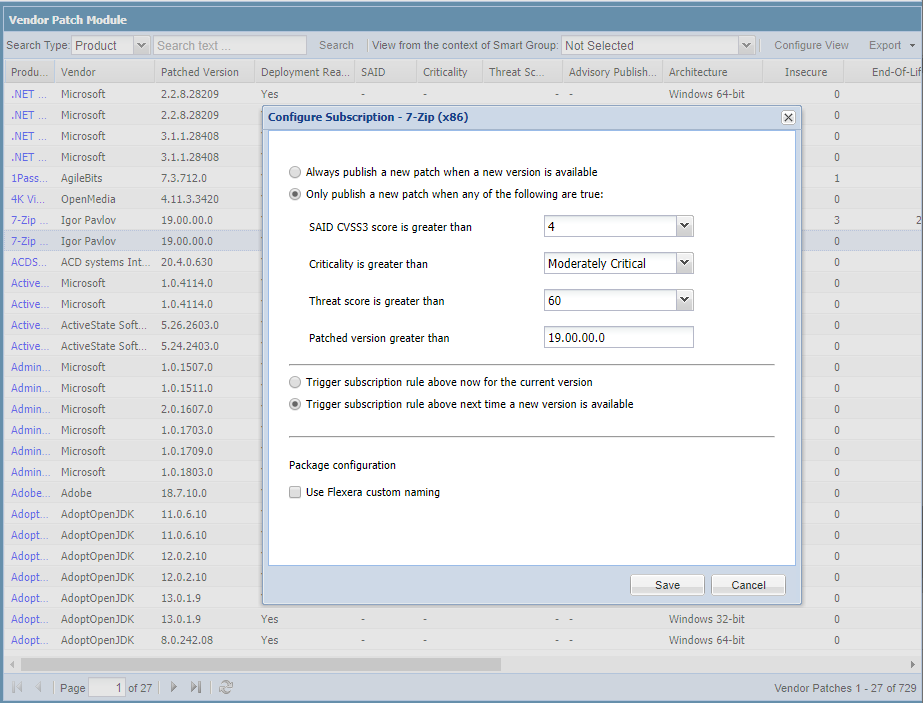

Manageable deployments

With thousands of patches at your fingertips, the value of assessment and prioritization becomes clear. Automate some patches; choose not to deploy others. Keep deployment activities at a manageable level with insights that help you focus on what matters. No other patch catalog can do that.

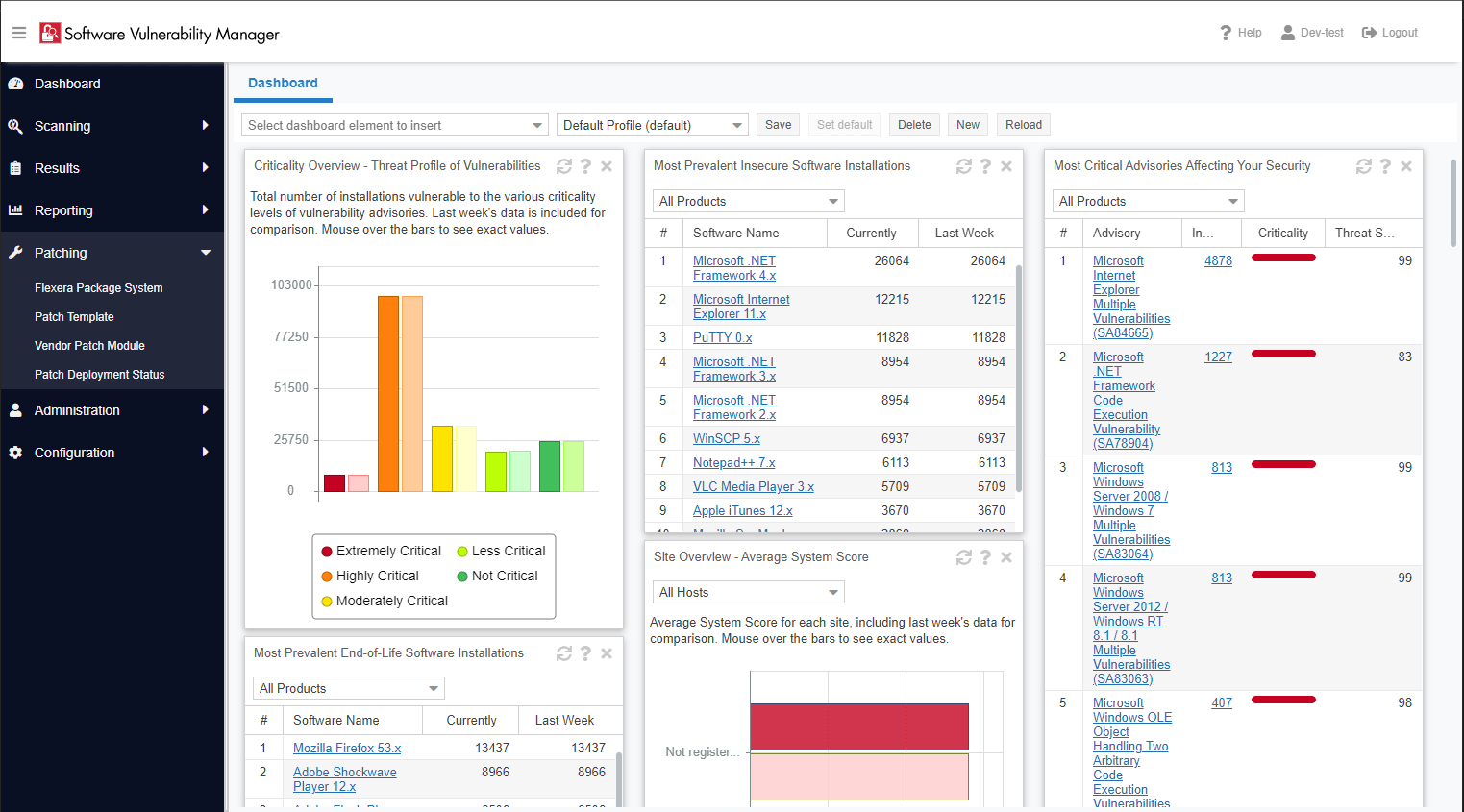

Reliable reporting

Reliable reporting

Understand your current risk with rich reporting

Flexera Software Vulnerability Manager gives a clear understanding of the vulnerability status of your environment. Follow remediation progress and identify trends. Drill into the details with customized reports on compliance status with policies and regulations.

Efficiently Mitigate Risk

Mitigate risk

Cover all applications and systems across all platforms. Flexera Software Vulnerability Manager bases solutions on vulnerability intelligence and world-class technology so you can be confident that you don’t just react to a crisis when attacks happen. Instead, gain control over the entire software vulnerability management lifecycle and stay secure.

Software Vulnerability Manager Benefits

Powerful vulnerability and patch management

- Assess, prioritize and fix software vulnerabilities rapidly to reduce risk across Windows, Mac and Red Hat Enterprise Linux systems

- Gain visibility over your software vulnerability management processes

- Establish a solid, repeatable process so the next big vulnerability disclosure is business as usual

- Understand and prioritize patches applicable to your environment by leveraging our vulnerability and threat intelligence insights

- Deliver patches rapidly, leveraging the largest set of third-party patches on the market

- Respond even faster with patch automation options that consider the impact of any update

"(With our old process,) there was a lot of repetitive, manual labor involved in looking up the details of the new device, finding the correct model number, and recording all of the relevant information in a uniform format."

Frequently asked questions

Software vulnerability is a structural or design flaw present in a software application that can be exploited by attackers to compromise the security and functionality of the system, network or data with which it interacts. To learn more, visit our glossary here.

Implementing a comprehensive strategy to mitigate software vulnerabilities and safeguard your organization can present a number of obstacles. Common challenges include: resource constraints, complexity of systems, third-party dependencies, legacy systems, time sensitivity, skills shortages and regulatory compliance. Click here to learn more.

Ensuring a robust plan for managing software vulnerabilities bolsters your overall cybersecurity posture, reducing the risk of data breaches, unauthorized access and service disruptions. By preventing potential damage, your company safeguards its reputation, customer trust and regulatory compliance.

To discover more about how to protect your enterprise from software vulnerabilities and why Secunia Research is a better source than the NVD database, read this blog.

Informing IT, Transforming IT

Industry insights to help keep you informed

Ready to stay a step ahead?

By proactively guiding prioritization and automating key processes, Flexera can help you close vulnerabilities before they develop.